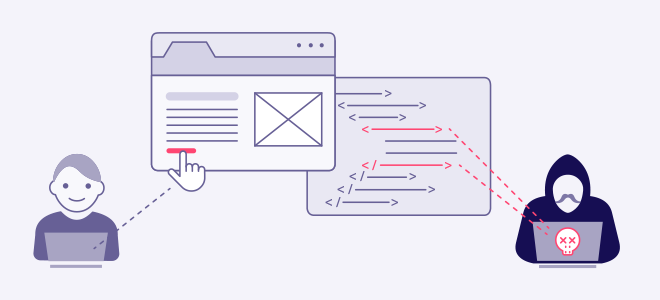

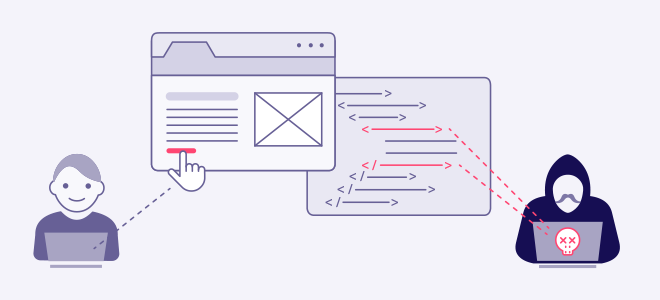

6- هجوم عبر الموقع - Cross Site Scripting

هجوم البرمجة النصية عبر المواقع ، أو هجوم XSS ، هو عندما يقوم المهاجم بحقن شفرة ضارة في موقع ويب أو تطبيق شرعي من أجل تنفيذ تلك الشفرة الضارة في متصفح الويب الخاص بمستخدم آخر. نظرًا لأن هذا المتصفح يعتقد أن الشفرة قادمة من مصدر موثوق ، فسيقوم بتنفيذ التعليمات البرمجية وإعادة توجيه المعلومات إلى المهاجم. قد تكون هذه المعلومات رمزًا مميزًا للجلسة أو ملف تعريف ارتباط أو بيانات اعتماد تسجيل الدخول أو بيانات شخصية أخرى.

7- هجوم حقن - SQL Injection

حقن كود SQL هو عندما يرسل المهاجم رمزًا ضارًا من خلال نموذج أو مربع بحث غير محمي من أجل اكتساب القدرة على عرض قاعدة بيانات موقع الويب وتعديلها. قد يستخدم المهاجم SQL ، باختصار لغة الاستعلام الهيكلية Structured Query Language ، لإنشاء حسابات جديدة على موقعك ، وإضافة روابط ومحتوى غير مصرح به ، وتحرير البيانات أو حذفها. هذه مشكلة أمان شائعة في WordPress نظرًا لأن SQL هي اللغة المفضلة في WordPress لإدارة قواعد البيانات.

أفضل ممارسات الأمن السيبراني و كيفية حماية بياناتك

لا يمكن اختزال الأمن السيبراني في عملية من خطوة إلى ثلاث خطوات. يتضمن تأمين بياناتك مزيجًا من أفضل الممارسات وتقنيات الأمن السيبراني الدفاعية. يُعد تخصيص الوقت والموارد لكليهما أفضل طريقة لتأمين بياناتك - وبيانات عملائك.

الحلول الأمن السيبراني الدفاعية

يجب على جميع الشركات الاستثمار في حلول الأمن السيبراني الوقائية. سيؤدي تنفيذ هذه الأنظمة واعتماد عادات جيدة للأمن السيبراني إلى حماية شبكتك وأجهزة الكمبيوتر من التهديدات الخارجية. فيما يلي قائمة بخمسة أنظمة دفاعية للأمن السيبراني وخيارات البرامج التي يمكنها منع الهجمات الإلكترونية - والصداع الحتمي الذي يتبع ذلك. ضع في اعتبارك الجمع بين هذه الحلول لتغطية جميع القواعد الرقمية الخاصة بك.

برامج مكافحة الفيروسات

برنامج مكافحة الفيروسات هو المكافئ الرقمي لأخذ فيتامين سي المعزز خلال موسم الأنفلونزا. إنه إجراء وقائي يراقب الأخطاء. تتمثل وظيفة برنامج مكافحة الفيروسات في اكتشاف الفيروسات على جهاز الكمبيوتر الخاص بك وإزالتها ، مثلما يفعل فيتامين سي عندما تدخل الأشياء السيئة إلى جهاز المناعة لديك. (يتم التحدث بها كمحترف طبي حقيقي ...) تنبهك برامج مكافحة الفيروسات أيضًا إلى صفحات الويب والبرامج التي قد تكون غير آمنة.

جدار الحماية

جدار الحماية هو جدار رقمي يُبقي المستخدمين والبرامج الضارة خارج جهاز الكمبيوتر الخاص بك. يستخدم مرشحًا يقيم سلامة وشرعية كل ما يريد دخول جهاز الكمبيوتر الخاص بك ؛ إنه مثل القاضي غير المرئي الذي يجلس بينك وبين الإنترنت. تعتمد جدران الحماية على البرامج والأجهزة.

استثمر في اكتشاف التهديدات والوقاية منها

سواء كنت تستخدم خدمة استضافة مواقع ويب شائعة مثل WordPress وغيرها ، فمن الضروري دمج أداة لفحص التهديدات واكتشافها. ستتضمن معظم أنظمة إدارة المحتوى ميزة فحص البرامج الضارة واكتشاف التهديدات داخل النظام الأساسي. ولكن إذا كنت تستخدم منصات مثل WordPress ، فيجب أن تستثمر في ماسح وفاحص للأمان. لأن المواقع الشبه جاهزه مبنية على هيكلية متشابه جدا ويسهل معرفتها لدى المخترقين لذالك يجب عليك اختيار برامج لفحص الملفات والروابط والصور وقواعد البينات في حال تم تغيير بعض بياناتها او التلاعب بها بأكواد ضارة فعليك بدمج برامج حماية في موقعك واشهرها هو Wordfence

الدخول الموحد - (SSO) Single Sign-On

تسجيل الدخول الأحادي (SSO) هو خدمة مصادقة مركزية يتم من خلالها استخدام تسجيل دخول واحد للوصول إلى نظام أساسي كامل من الحسابات والبرامج. إذا سبق لك استخدام حسابك في Google للتسجيل أو الدخول إلى حساب ، فهذا يعني أنك استخدمت الدخول الموحّد (SSO). تستخدم الشركات والمؤسسات الدخول الموحّد (SSO) للسماح للموظفين بالوصول إلى التطبيقات الداخلية التي تحتوي على بيانات الملكية.

المصادقة الثنائية - (2FA) Two-Factor Authentication

المصادقة الثنائية (2FA) هي عملية تسجيل دخول تتطلب اسم مستخدم أو رقم تعريف شخصي والوصول إلى جهاز أو حساب خارجي ، مثل عنوان البريد الإلكتروني أو رقم الهاتف أو برنامج الأمان. تتطلب المصادقة الثنائية (2FA) من المستخدمين تأكيد هويتهم من خلال كليهما ، وبسبب ذلك ، فهي أكثر أمانًا من المصادقة أحادية العامل.

الشبكة الافتراضية الخاصة (VPN)

تنشئ الشبكة الافتراضية الخاصة (VPN) "نفقًا" تنتقل من خلاله بياناتك عند الدخول إلى خادم الويب والخروج منه. يقوم هذا النفق بتشفير وحماية بياناتك بحيث لا يمكن قراءتها (أو التجسس عليها) من قبل المتسللين أو البرامج الضارة. بينما تحمي شبكات VPN الآمنة من برامج التجسس ، فإنها لا تستطيع منع الفيروسات من الدخول إلى جهاز الكمبيوتر الخاص بك من خلال القنوات التي تبدو مشروعة ، مثل التصيد الاحتيالي أو حتى رابط VPN مزيف. لهذا السبب ، يجب دمج شبكات VPN مع إجراءات دفاعية أخرى للأمن السيبراني من أجل حماية بياناتك.

نصائح الأمن السيبراني للأعمال

لن تعمل الحلول الدفاعية للأمن السيبراني إلا إذا قمت بذلك. لضمان حماية بيانات عملك وعملائك ، اتبع هذه العادات الجيدة للأمن السيبراني عبر مؤسستك.

استخدم أوراق اعتماد قوية

اطلب من الموظفين والمستخدمين (إن أمكن) إنشاء كلمات مرور قوية. يمكن القيام بذلك عن طريق تطبيق حد أدنى من الأحرف بالإضافة إلى طلب مزيج من الأحرف الكبيرة والصغيرة والأرقام والرموز. يصعب تخمين كلمات المرور الأكثر تعقيدًا من قبل الأفراد والروبوتات. أيضًا ، اطلب تغيير كلمات المرور بانتظام.

مراقبة نشاط العمل

داخل عملك ، امنح حق الوصول إلى البيانات المهمة فقط للموظفين المصرح لهم الذين يحتاجون إليها لوظائفهم. منع مشاركة البيانات خارج المؤسسة ، وطلب إذن لتنزيلات البرامج الخارجية ، وتشجيع الموظفين على قفل أجهزة الكمبيوتر والحسابات الخاصة بهم في حالة عدم استخدامها.

تعرف على شبكتك

مع ظهور إنترنت الأشياء ، ظهرت أجهزة إنترنت الأشياء على شبكات الشركة مثل الجنون. يمكن أن تؤدي هذه الأجهزة ، التي لا تخضع لإدارة الشركة ، إلى مخاطر لأنها غالبًا ما تكون غير آمنة وتشغل برامج ضعيفة يمكن أن يستغلها المتسللون وتوفر مسارًا مباشرًا إلى شبكة داخلية.

قم بتنزيل التصحيحات والتحديثات بانتظام.

يقوم بائعو البرامج بإصدار تحديثات بانتظام تعالج الثغرات الأمنية وتصلحها. حافظ على أمان برنامجك عن طريق تحديثه على أساس ثابت. ضع في اعتبارك تكوين برنامجك للتحديث تلقائيًا حتى لا تنساه أبدًا.

اجعل من السهل على الموظفين تصعيد المشكلات والشكاوي ليتم معالجتها

إذا صادف موظفك بريدًا إلكترونيًا للتصيد الاحتيالي أو صفحة ويب مخترقة ، فأنت تريد أن تعرف على الفور. قم بإعداد نظام لتلقي هذه المشكلات من الموظفين عن طريق تخصيص صندوق وارد لهذه الإشعارات أو إنشاء نموذج يمكن للأشخاص ملؤه.

نصائح حول الأمن السيبراني للأفراد

يمكن أن تؤثر التهديدات الإلكترونية عليك كمستهلك فردي ومستخدم للإنترنت أيضًا. اتبع هذه العادات الجيدة لحماية بياناتك الشخصية وتجنب الهجمات الإلكترونية. اخلط كلمات المرور الخاصة بك.

استخدام نفس كلمة المرور لجميع حساباتك المهمة هو المكافئ الرقمي لترك مفتاح احتياطي تحت ممسحة الباب الأمامية. وجدت دراسة حديثة أن أكثر من 80٪ من خروقات البيانات كانت نتيجة كلمات مرور ضعيفة أو مسروقة. حتى إذا كان حساب العمل أو البرنامج لا يتطلب كلمة مرور قوية ، فاختر دائمًا واحدًا يحتوي على مزيج من الأحرف والأرقام والرموز وقم بتغييره بانتظام.

راقب حساباتك المصرفية وائتمانك بشكل متكرر. قم بمراجعة كشوفاتك وتقاريرك الائتمانية وغيرها من البيانات الهامة بشكل منتظم وأبلغ عن أي نشاط مشبوه. بالإضافة إلى ذلك ، لا تقدم رقم الهوية إلا عند الضرورة.

كن يقظاً عبر الإنترنت. ترقب رسائل البريد الإلكتروني المخادعة أو التنزيلات غير المشروعة. إذا كان هناك رابط أو موقع ويب يبدو مريبًا (تأكد ما اذا كان يهمك او مؤلف لديك لا تضغط على الروابط المشكوك بها؟) ، فمن المحتمل أن يكون كذلك.

ابحث عن الأخطاء الإملائية والنحوية وعناوين URL المشبوهة وعناوين البريد الإلكتروني غير المتطابقة.

أخيرًا ، قم بتنزيل برامج الحماية من الفيروسات وبرامج الأمان لتنبيهك بمصادر البرامج الضارة المحتملة والمعروفة.

قم بعمل نسخ احتياطية لبياناتك بانتظام. هذه العادة جيدة للشركات والأفراد لإتقانها - يمكن اختراق البيانات لكلا الطرفين. ضع في اعتبارك النسخ الاحتياطية على السحابة والذاكرات المادية ، مثل محرك الأقراص الثابتة أو محرك أقراص الإبهام.

ليصلك الجديد

Share This Post